Tre miljoner patientjournaler på vift?

Karolinska universitetssjukhuset och Stockholms läns landsting upptäckte efter en krasch i patientjournalsystemet TakeCare att dataintrång hade genomförts mot systemet.

Karolinska universitetssjukhuset och Stockholms läns landsting upptäckte efter en krasch i patientjournalsystemet TakeCare att dataintrång hade genomförts mot systemet.

Tyvärr så fanns det enbart 3 månaders loggfiler att tillgå vilket försvårade arbetet för de tre konsultfirmorna som var inblandade i analysarbetet.

För en individ som blir av med sin journal så finns det inte så mycket som går att göra, det är inte direkt som när ett lösenord är på vift där det finns möjlighet att byta lösenord. Det enda som kanske är värre är om någon stjäl din DNA-information.

Din patientjournal kan du aldrig byta ut. Enbart spärra i förhand men det har visats sig att få väljer att spärra sina journaler och i just detta fall så hade det nog ändå ej spelat någon roll.

DN skriver även:

Slutrapporten är ännu inte klar. Hittills har landstinget bara fått en teknisk delredovisning. Den slår enligt Nyström fast att inget intrång har skett.

Men frågan är ju, stödjer patientjournalsystemet TakeCare kryptering? Troligtvis inte då detta framgår av en tidigare granskning genomförd av landstingsrevisorerna:

Trots detta uppfyller journalsystemet inte till alla delar patientdatalagens krav. Det gäller bl.a. krav på kryptering och

stark autentisering (kontroll av uppgiven identitet). Källa

Och redan 2008 så uppdagade Marucs Jerräng på IDG att journaler skickas okrypterade:

Patientjournaler med känslig information skickas utan kryptering mellan olika sjukhus i Stockholms läns landsting. Uppgifter ur miljoner journaler riskerar att hamna i fel händer. Bristen har varit känd länge utan att ha åtgärdats.

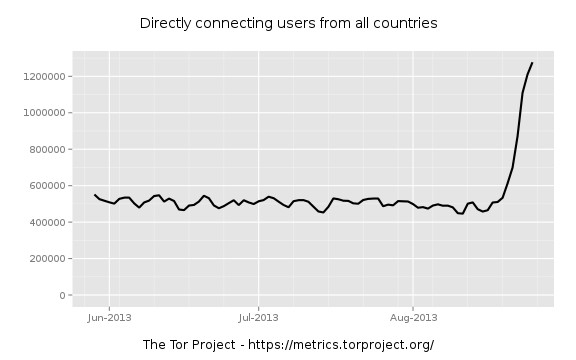

Som Tor-utvecklaren

Som Tor-utvecklaren

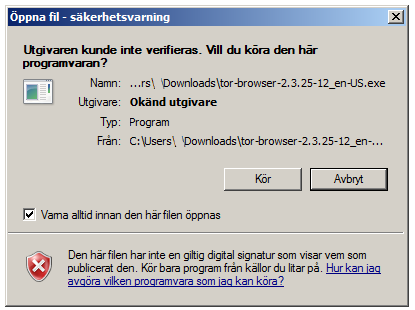

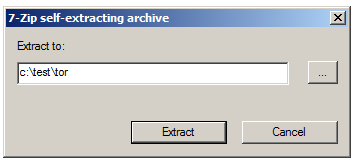

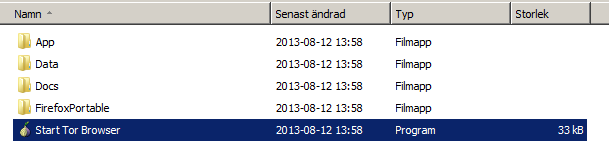

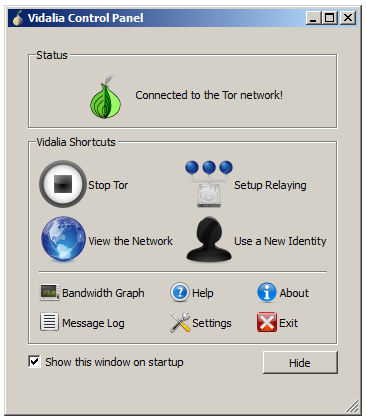

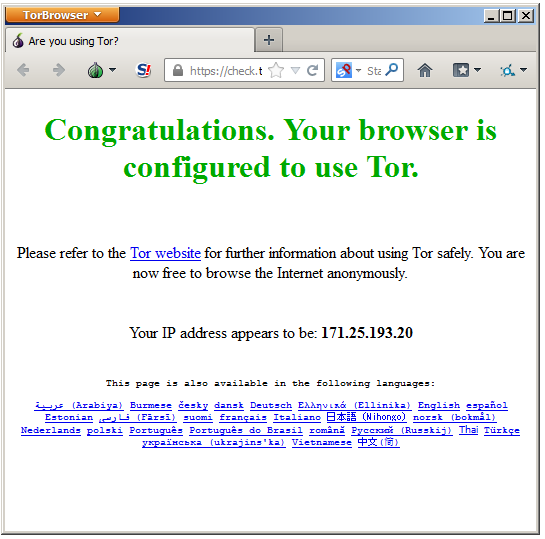

En av de populärare sökningarna till denna sida är hur man hittar och använder

En av de populärare sökningarna till denna sida är hur man hittar och använder

Microsoft meddelade för ett tag sedan att man avser att stärka krypteringen i Windows under perioden 2012-2013 och nedan kan du se några av förbättringarna som håller på att införas.

Microsoft meddelade för ett tag sedan att man avser att stärka krypteringen i Windows under perioden 2012-2013 och nedan kan du se några av förbättringarna som håller på att införas.