FRA:s årsrapport 2017

Försvarets radioanstalt (FRA) släppte i fredags årsrapporten för 2017. Som vanligt så kan vi läsa om intressanta saker som hänt under det gångna året. Extra kul är också att myndigheten fyllt 75 år.

Jag har sammanfattat det jag tycker är mest intressant inom cyberområdet som framgår i årsrapporten:

- Fler installationer av det tekniska detekterings- och varningssystem (TDV) har genomförts

- FRA spelade en viktig del i att upptäcka Cloud Hopper. Även så släpptes ett PM i samband med detta, här kan du läsa det PM:et

- Främmande underrättelseverksamhet utgörs i dag av avancerade IT-angrepp

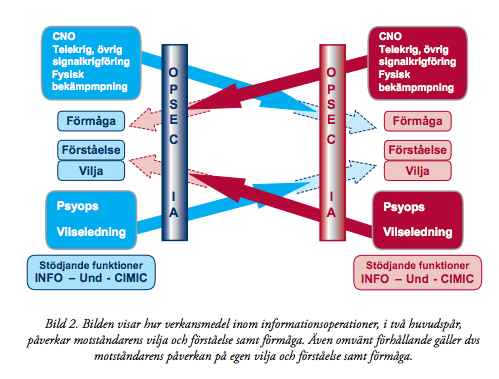

- Hybridhot och påverkansoperationer (PSYOPS) har blivit en risk som vi i Sverige inte kan bortse ifrån

- När FRA genomför IT-säkerhetsanalyser för att hitta sårbarheter så är rapporterade sårbarheter kvar vid uppföljningar. Därför kommer FRA att samarbeta mer med Säkerhetspolisen för att ge ett mer kontinuerligt och operativt stöd

FRA har teknik och kunskap för att upptäcka och följa skadlig kod genom cyberrymden från de mest avancerade angriparna.

Här kan du ladda hem årsrapporten i sin helhet:

En annan rolig sak är att FRA numera kör med DNSSEC. Dock fortfarande många myndigheter som ej kör DNSSEC enligt myndighetermeddnssec.se.

Tidigare årsrapporter jag har skrivit om: