OBS denna artikel är från 2011 och således gäller den ej

I dag är många surfare medvetna om den öppenhet som råder på Internet och som därmed väljer att anonymisera sig så att de inte lämnar några spår över var de har varit och vad det har gjort. Det finns en hel del kostnadsfria VPN-tjänster som låter användarna surfa anonymt på Internet. Ofta fungerar dessa VPN-tjänster lika bra som betaltjänsterna men det kan finnas vissa begränsningar i nedanstående VPN-tjänster som bland annat hastighetsbegränsningar, låg bandbredd och att det inte tillhandahålls någon teknisk support för tjänsten.

UltraVPN

UltraVPN använder en VPN-klient utvecklad med OpenVPN. Genom UltraVPN surfar man anonymt, med kryptering samtidigt som varken trafikloggar eller anslutningsinformation sparas hos leverantören . VPN-klienten är enkel och tydlig att använda och man ansluter enkelt genom en ikon som placeras i aktivitetsfältet. Man laddar ned VPN-klienten gratis från UltraVPN:s hemsida, finns för operativsystemen Mac och Windows. Efter att man har registrerat ett konto på samma hemsida kan man logga in och surfa anonymt.

Läs mer på: http://ultravpn.fr

PacketiX.NET är en online-miljö för PacketiX VPN där servrarna finns i Japan. När man använder PacketiX VPN kan man själv skapa privata virtuella VPN hubbar, med hjälp av ett webbgränssnitt, som man kan använda för att ansluta sig på distans till eget hemnätverk, där all kommunikation över Internet är krypterad samtidigt som anslutningar är anonymiserade.

Läs mer på: www.packetix.net/en

Gpass

GPass är en anonymiseringstjänst som är gratis för privata användare i länder där Internetcensur är vanligt. Genom tjänsten kan man komma åt blockerade hemsidor, som annars är spärrade från det land man befinner sig i. Alla som använder tjänsten är anonyma och all kommunikation sker krypterat.

Hotspot Shield

Hotspot Shield är en onlinetjänst som döljer användarens egen IP-adress genom en server på Internet, vilket gör användaren helt anonym. All kommunikation är krypterad vilket gör tjänsten användbar för att skydda användaren vid näthandel och när man hanterar privat information. VPN-klienten finns för operativsystem Mac och Windows.

Läs mer på: www.hotspotshield.com

Loke Network Project

Loke Network Project tillhandahåller en kostnadsfri VPN-tjänst som gör alla anslutningar anonyma och all kommunikation krypterad genom SSL. Tjänsten gör att besökaren skyddar sin IP-adress och den information som hanteras som bland annat nedladdning av filer, e-post och känsliga uppgifter som till exempel lösenord och kortnummer. Genom tjänsten kan man även komma åt blockerade hemsidor.

Läs mer på: www.projectloki.com

ProXPN

ProXPN tillhandahåller en VPN-tjänst som gör alla anslutningar anonyma. Tjänsten har även en mycket stark kryptering, i nivå med militära hög-bitars kryptering, vilket innebär att den information som man hanterar på Internet är väl skyddad. Genom tjänsten kan man surfa helt anonymt och allt man gör på Internet är dolt. VPN-klienten finns för operativsystemen Windows, 32 & 64 bitars, och Mac, men fungerar även med flera smarta mobiltelefoner som bland annat IPhone, IPod och Windows Mobile.

Läs mer på: www.proxpn.com

Securitykiss

SecurityKISS tjänst omdirigerar användarens trafik genom en högkrypterad tunnel som hanteras av Securitykiss egen Gateway. All trafik och data som passerar genom denna krypterade tunnel är helt skyddad vilket innebär att tjänsten lämpar sig väl för att hemlighålla information som lösenord, korttransaktioner och informationshantering men även blockering av spionprogram, vilket är vanligt på öppna trådlösa nätverk som finns på flygplatser och i andra kommersiella lokaler.

Läs mer på: www.securitykiss.com

Free USA VPN Service

VPN-PPT är en amerikansk VPN-tjänst som är gratis. Man är helt anonym när man är ute på Internet och ingen information om anslutningar eller trafik sparas. Med tjänsten kan man även gå förbi blockerade hemsidor. Man får en garanterad bredbandshastighet på 2 Mbit ned och 1 Mbit upp. Dock kräver tjänsten ett byte av lösenord var 12:e timme och det nya lösenordet hämtas på deras hemsida.

Läs mer på: http://freeusvpn.com

Expatshield

Expat Shield är en VPN-tjänst som har sina servrar placerade i Storbritannien. När man ansluter till VPN-tjänsten så dolds den egna IP-adressen och man använder istället en brittisk IP-adress. Tjänsten anonymiserar allt man gör på Internet och all data och trafik skyddas av kryptering.

Läs mer på: http://expatshield.com

LogMeIn Hamachi

LogMeIn Hamachi är en VPN-tjänst där man ansluter säkert mellan enheter och nätverk vilket sker genom att man skapar säkra virtuella nätverk. All trafik genom de virtuella nätverken är skyddad av kryptering. Man lägger upp tjänsterna och underhåller dessa genom ett webbgränssnitt på Internet. Gratisversionen kan användas för privat bruk men är begränsad till max 16 stycken datorer i det virtuella nätverket.

Läs mer på: https://secure.logmein.com/products/hamachi/features.aspx

Och kommer vi sedan till de krav som är trevliga att ha så slår OVPN Tunnelbear. Tunnelbear uppfyller nämligen ej följande krav:

Och kommer vi sedan till de krav som är trevliga att ha så slår OVPN Tunnelbear. Tunnelbear uppfyller nämligen ej följande krav:

OpenVPN har utsatts för ett antal olika oberoende granskningar och jag har skrivit om några av dessa. Nu har även en person vid namn

OpenVPN har utsatts för ett antal olika oberoende granskningar och jag har skrivit om några av dessa. Nu har även en person vid namn  En av de populärare sökningarna till denna sida är hur man hittar och använder

En av de populärare sökningarna till denna sida är hur man hittar och använder

VPN Tunnel är en benämning på där en klient kopplar upp sig krypterat eller okrypterat mot en server. VPN står för Virtual Private Network (virtuellt privat nätverk).

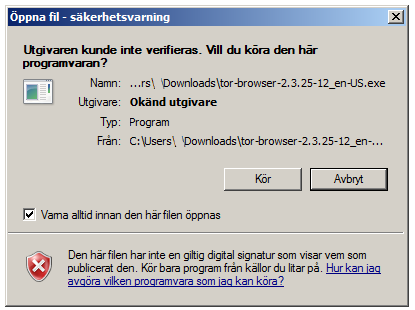

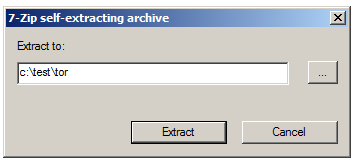

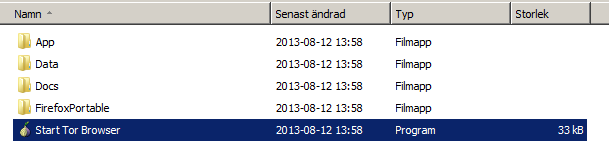

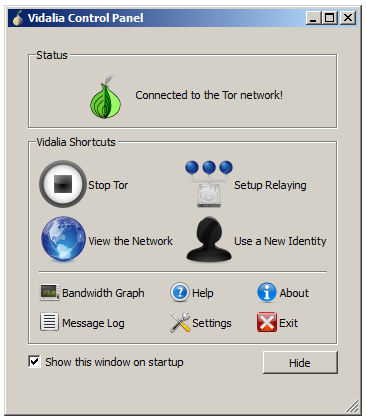

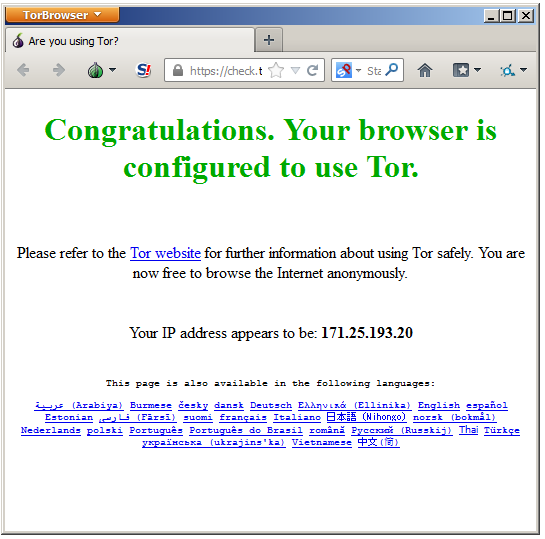

VPN Tunnel är en benämning på där en klient kopplar upp sig krypterat eller okrypterat mot en server. VPN står för Virtual Private Network (virtuellt privat nätverk). För att använda ett gratis VPN så rekommenderar vi Tor. Med hjälp av Tor så kan du surfa anonymt och gratis, det enda som krävs är att du laddar hem och installerar dess klient. En nackdel dock kan vara att det går trögt att surfa då bandbredden kan vara begränsad på många exitnoder.

För att använda ett gratis VPN så rekommenderar vi Tor. Med hjälp av Tor så kan du surfa anonymt och gratis, det enda som krävs är att du laddar hem och installerar dess klient. En nackdel dock kan vara att det går trögt att surfa då bandbredden kan vara begränsad på många exitnoder.