Web3 och säkerhetsproblem

Web3 (eller web 3, web 3.0) beskrivs som en decentraliserad form av internet som baseras på blockkedjeteknik. Men länge har det ifrågasatts hur decentraliserad web3 egentligen är, bl.a. genom ett blogginlägg av Signals grundare Moxie Marlinspike.

Själva grundstommen i web 3 består av marknadsplatser såsom OpenSea och Rarible där webbläsar-tillägg såsom Metamask och TrustWallet används (dApps) och decentralized finance (DeFi) är också ett begrepp som cirkulerar. Men bara för att det är tillägg till webbläsaren och du själv sitter på dina privata nycklar så används olika centraliserade API:er.

Senaste dagarna så har även phishingen ökat markant, speciellt eftersom få läser igenom de smarta Ethereum-kontrakt som man godkänner via sin webbläsar-plånbok. Det har även visat sig att det går att skapa kontrakt där ett enda godkännande kan användas för att stjäla samtliga NFT:er som någon äger. Och för den som inte är insatt så står NFT för Non-fungible token och används främst för att köpa och sälja digital konst.

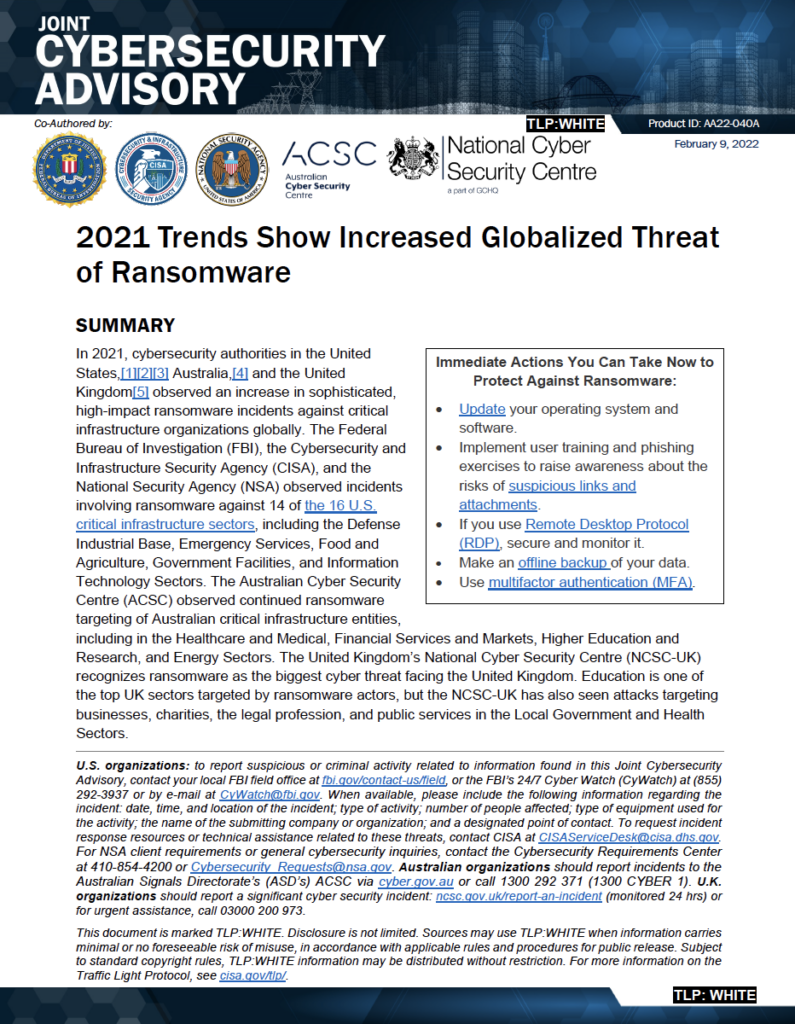

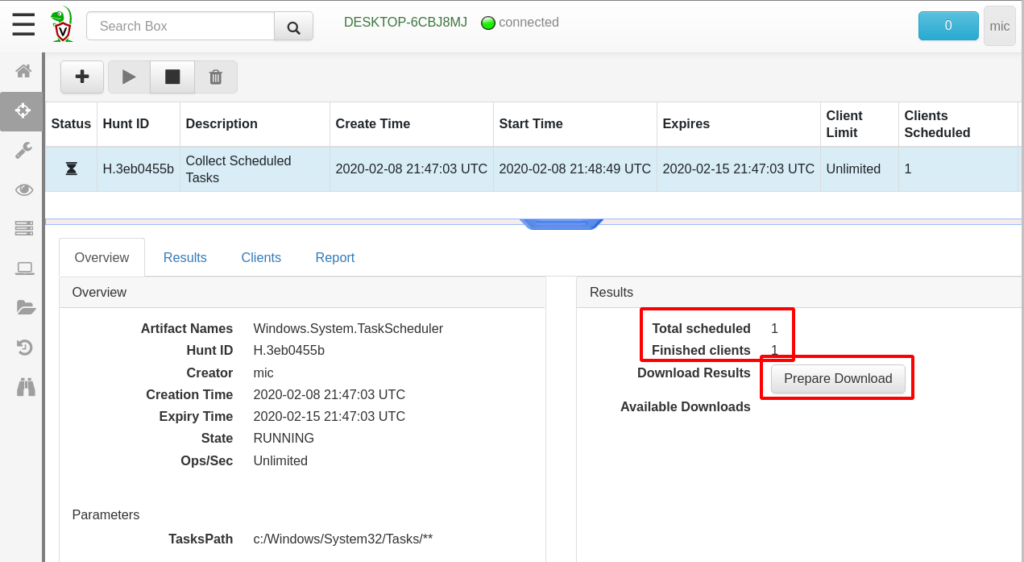

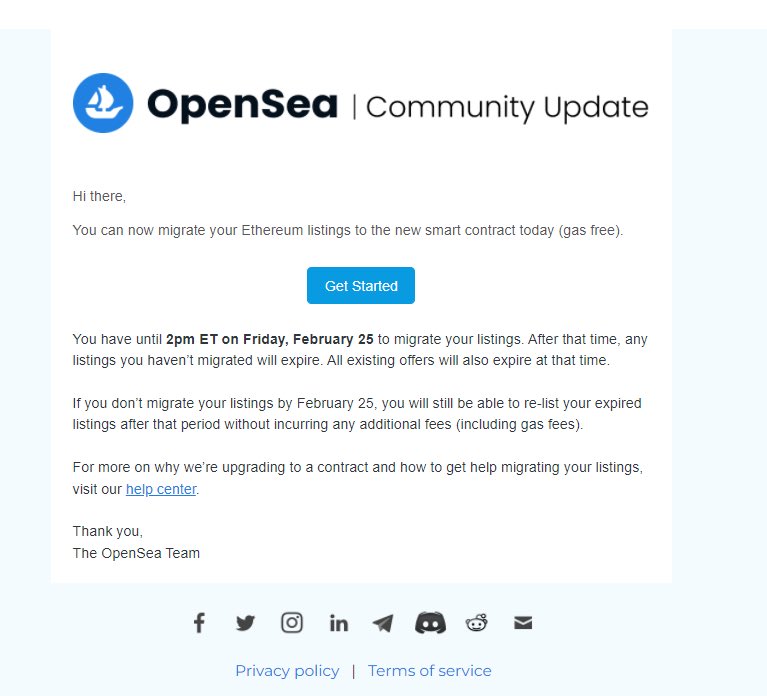

Bild på hur phishing kan se ut via E-post där någon utger sig för att vara marknadsplatsen OpenSea:

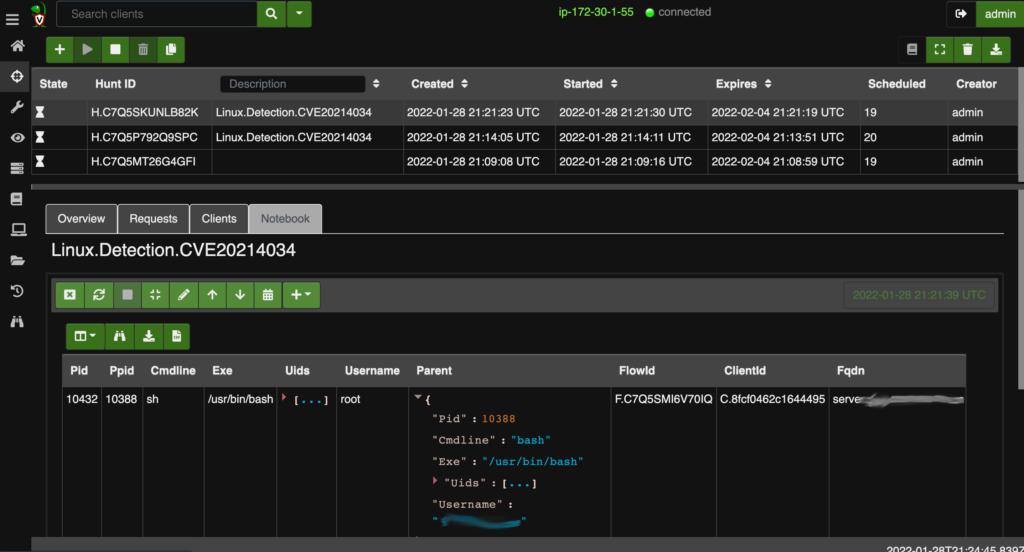

Och förutom E-post så används även Discord i stor utsträckning. Även så förekommer andra sociala medier såsom Twitter:

Och att bli av med en eller NFT:er kan innebära stora summor. Den senaste Bored Ape Yacht Club (BAYC) såldes för 2.3 miljoner kronor. Men jag är dock positiv till hela rörelsen med Web 3 och anser att det vi ser nu är bara initiala problem. För flertalet problem har redan lösts eller håller på att lösa sig såsom att många NFT:er förlitar sig på centrala servrar eller IPFS-pekare som är single point of failures. Därför har flertalet projekt nu konverterat till NFT on-chain.

Phishingen är dock inte lika enkel att lösa rent tekniskt: Framförallt gäller det att begränsa vilka sajter man godkänner i MetaMask samt se över vilka godkännande man har, se exempelvis Etherscan Token Approval Checker. Att använda sig av flertalet wallets såsom en ”burner wallet”, men inte lika enkelt då gas fees (transaktionsavgifterna) är relativt höga på Ethereum-nätverket.

Och har man blivit av med en NFT eller kryptovaluta så är det svårt att få tillbaka dessa. Just för att det inte finns någon central styrning. Men att använda stulen kryptovaluta eller NFT:er måste någon gång omsättas och då finns det skydd på de flesta centrala handelsplatserna och därför använder kriminella exempelvis over-the-counter transaktioner (OTC) eller Tornado Cash mixer.

Sammanfattning

Jag tror Web3 är här för att stanna och problemen vi ser just nu bara är initiala problem och växtvärk. Oavsett vilken bransch man verkar inom så är phishing svårt att förbygga men det går, bl.a. genom tekniska lösningar och utbildning.

Skulle det inte vara möjligt för Metamask och andra att ge någon slags fingervisning vad kontraktet man godkänner verkligen innehåller?

Givetvis så har även marknadsplatserna en hel del att lära och utveckla:

Wyvern (ERC20, ERC721) är ett av de protokoll som smarta kontrakt som Ethereum använder sig av.