Vad innebär en aktiv svensk cyberförmåga?

Under onsdagen höll Säkerhets- och försvarsföretagen (SOFF) ett lunchseminarium gällande aktiv svensk cyberförmåga.

Under onsdagen höll Säkerhets- och försvarsföretagen (SOFF) ett lunchseminarium gällande aktiv svensk cyberförmåga.

Talare var följande tre personer:

- Ingvar Åkesson, tidigare GD FRA. Numera PwC Ekelöw

- Fredrik Wallin, FRA

- Johan Sigholm, Försvarshögskolan (ersatte Lars Nicander)

Förutom ovanstående talare var det cirka 30 personer anmälda. Från företag och organisationer såsom Ekelöw, Bitsec, Regeringskansliet, Krigsrådet, KKrVA, Ganeida Security, CGI, SAS Institute, Försvarsmakten, Eltel Network, Inspektionen för strategiska produkter, Triop.

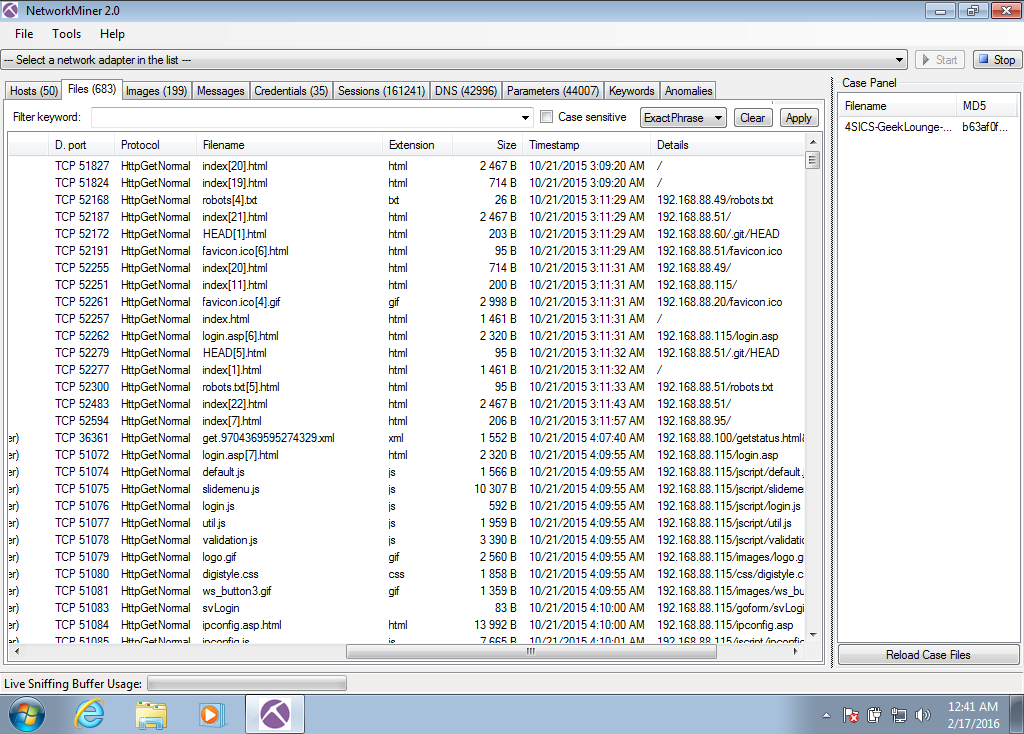

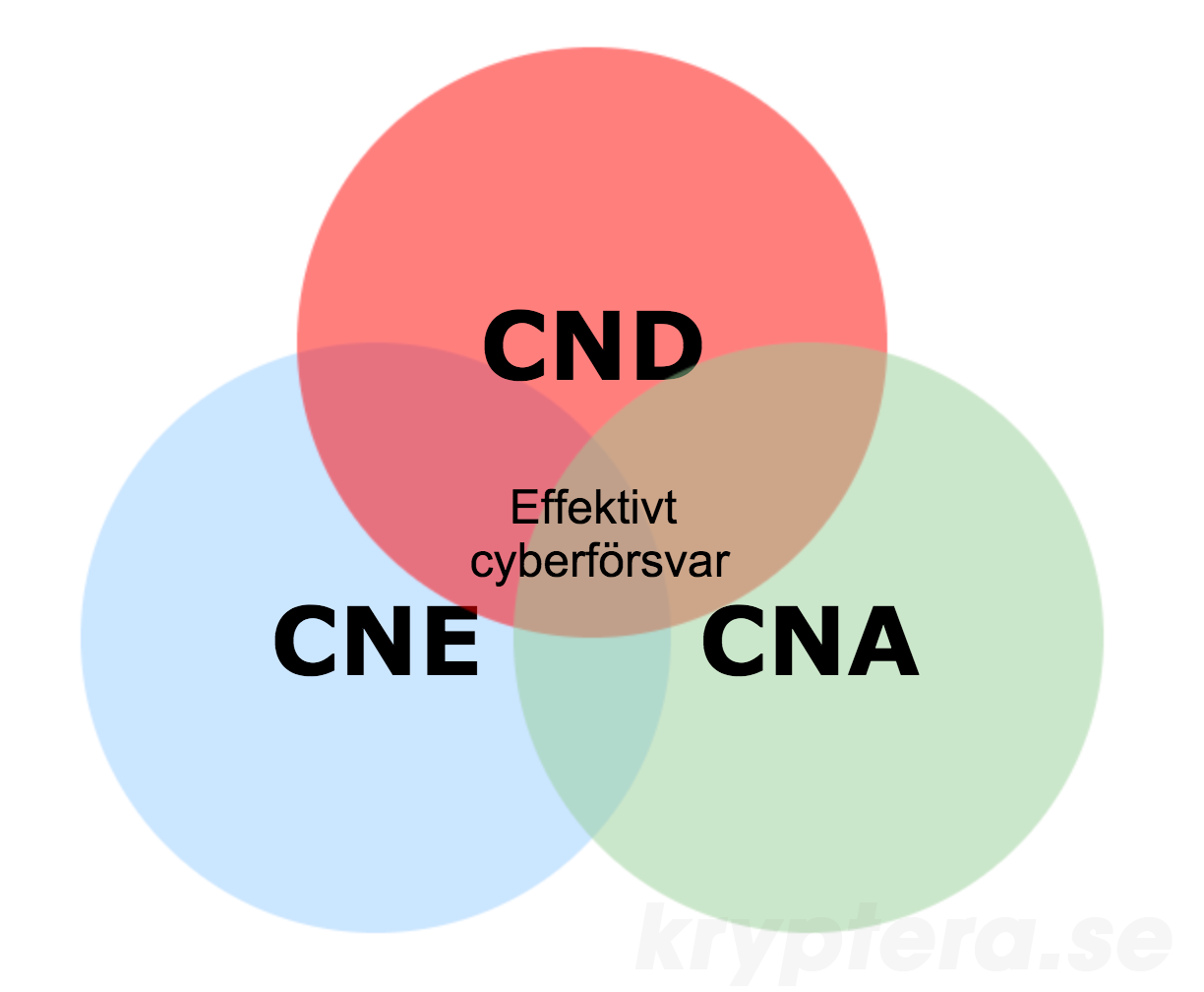

Första talare ut var Fredrik Wallin som berättade om skillnaden mellan CND, CNE och CNA:

- CND, computer network defence

- CNA, computer network attack

- CNE, computer network exploitation

Fredrik berättade även om cybervapnet Stuxnet samt att FRA har möjlighet att följa angripare i deras framfart mot svenska intressen. Även så understrykte Fredrik vikten av samverkan mellan myndigheter.

Fredrik berättade även om cybervapnet Stuxnet samt att FRA har möjlighet att följa angripare i deras framfart mot svenska intressen. Även så understrykte Fredrik vikten av samverkan mellan myndigheter.

Den andra talaren var Johan Sigholm som berättade vad FHS gör inom cyberområdet. Johan berättade att cyberövningar är ett bra sätt att träna upp förmågan samt att det lag som brukar ligga bäst till vid övningar är de som representerar privata sektorn.

Att man bör se datornätverksoperationer (förkortat på engelska till CNO) som ett Venn-diagram där alla tre ben samverkar:

Behöver din organisation hjälp med ett aktivt cyberförsvar? Kontakta Triop AB →

Sista talaren var Ingvar Åkesson, och tidigare talare refererade till Försvarsmaktens regleringsbrev 2016 där följande framgår:

Försvarsmakten ska med stöd av Försvarets radioanstalt och eventuellt övriga berörda försvarsmyndigheter analysera och redovisa hur Sveriges cyberförsvar, inklusive en förmåga att genomföra aktiva operationer i cybermiljön, kan utvecklas och förstärkas. Föreslås konkreta åtgärder ska dessa rymmas inom given ekonomisk ram. Uppdraget ska löpande återrapporteras till Regeringskansliet (Försvarsdepartementet). En första delredovisning ska ske den 17 juni 2016.

Ingvar delade även med sig av några privata reflektioner från sin tid som GD och vad som kan göras inom cyberarenan.

Några punkter som Ingvar tog upp:

- Förebygga cyberangrepp

- Upptäcka cyberangrepp

- Blockera angriparen

- Vilseleda angriparen

- Exploatera angriparens infrastruktur

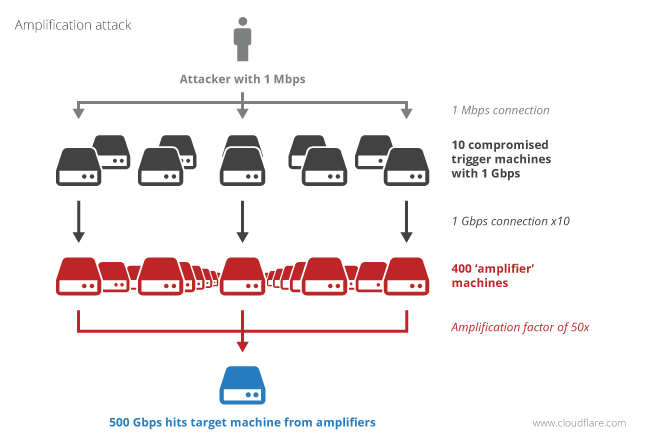

- Försvåra. Exempelvis DDoS mot angriparens infrastruktur

- Förhindra. Slå ut angriparens infrastruktur

Viktigt att notera också att det är en skillnad mellan aktiv och offensiv cyberförmåga.

Den 12:de April så kommer en ny sårbarhet att publiceras till Windows och

Den 12:de April så kommer en ny sårbarhet att publiceras till Windows och

Även om principen är mycket gammal så är den något som används dagligen, och känner du inte till den sedan tidigare så bör du lägga den på minnet:

Även om principen är mycket gammal så är den något som används dagligen, och känner du inte till den sedan tidigare så bör du lägga den på minnet:

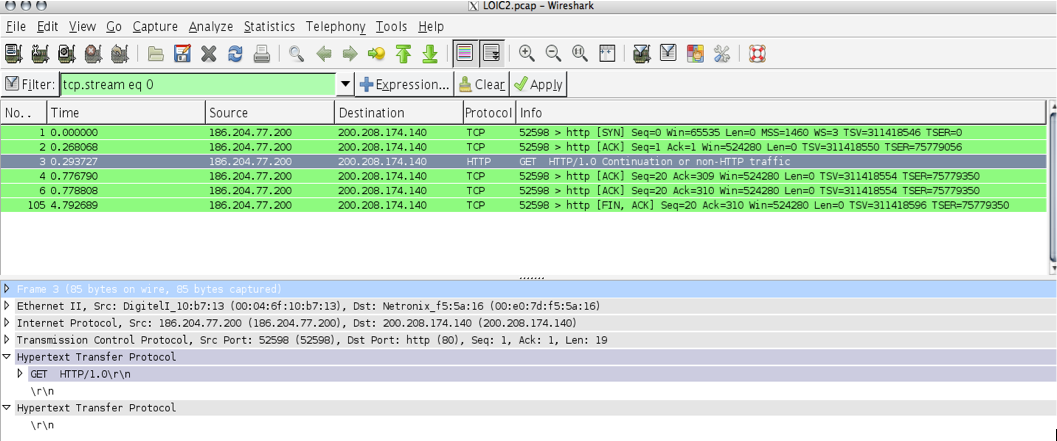

NetworkMiner är precis som det låter en produkt för att undersöka nätverkstrafik. Mjukvaran är utvecklad av det svenska företaget

NetworkMiner är precis som det låter en produkt för att undersöka nätverkstrafik. Mjukvaran är utvecklad av det svenska företaget