CloudFlare (CF) är numera en vital och central del av internet. CF tillhandahåller CDN (Content Delivery Network), DNS och WAF (Web Application Firewall) för att nämna några funktioner.

CloudFlare (CF) är numera en vital och central del av internet. CF tillhandahåller CDN (Content Delivery Network), DNS och WAF (Web Application Firewall) för att nämna några funktioner.

För några dagar sedan så kontaktade Tavis Ormandy CF gällande att han sett saker i Googles sökresultat som inte hör hemma där. När sedan CF undersökte så hittade man en parser-bugg som gör att minne från deras servrar kunde skickas ut felaktigt.

Ungefär 0.00003% av samtliga http-förfrågningar som gick genom CF drabbades av denna bugg. Och vid undersökningar i Googles cache så identifierades 700 fall där minne läckt och cachats av Google.

Turligt nog så påverkas inte privata (TLS) SSL-nycklar eftersom viss uppdelning finns mellan processerna i CF:s servrar.

För en mer komplett lista över sajter som ligger hos CF se här:

Uppdatering 1: Nu har CF skickat ut ett mail till samtliga kunder. De skriver bl.a. följande:

”To date, we have yet to find any instance of the bug being exploited, but we recommend if you are concerned that you invalidate and reissue any persistent secrets, such as long lived session identifiers, tokens or keys. Due to the nature of the bug, customer SSL keys were not exposed and do not need to be rotated.”

Uppdatering 2: Svenska betaltjänst-leverantören Mondido samt Kraken har återställt samtliga lösenord. Jag hoppas att fler följer efter som använder CF.

Uppdatering 3: Cloudbleed kan även ha och göra med att Google själva nollställt samtliga inloggningar mot Googles egna tjänster. Så här kommenterar Tavis:

”Hi Tavis, could you tell us why a lot of people had to re-authenticate their Google accounts on their devices all of the sudden? It may not have been related, but Google definitely did something that had us all re-authenticate.”

”I couldn’t tell you, this is not the correct place to ask.”

Uppdatering 4: Har nu laddat hem .se-zonen och kontrollerat hur många som använder CF:s namnservrar vilket ger en fingervisning om hur många .se-domäner som kan potentiellt läckt information:

$ grep cloudflare se.zone |awk ’{print $1}’|sort|uniq|wc -l

7827

Det kan även vara åt andra hållet. Dvs CF:s dyrare abonnemang så kan du köra med en egen namnserver men ändå nyttja CF:s tjänster.

Sex allvarliga

Sex allvarliga

Google har länge satsat på olika lösningar för End-to-end kryptering. Flertalet av dessa bygger på Googles JavaScript-biblioteket med namnet

Google har länge satsat på olika lösningar för End-to-end kryptering. Flertalet av dessa bygger på Googles JavaScript-biblioteket med namnet

CloudFlare (CF) är numera en vital och central del av internet. CF tillhandahåller CDN (Content Delivery Network), DNS och WAF (Web Application Firewall) för att nämna några funktioner.

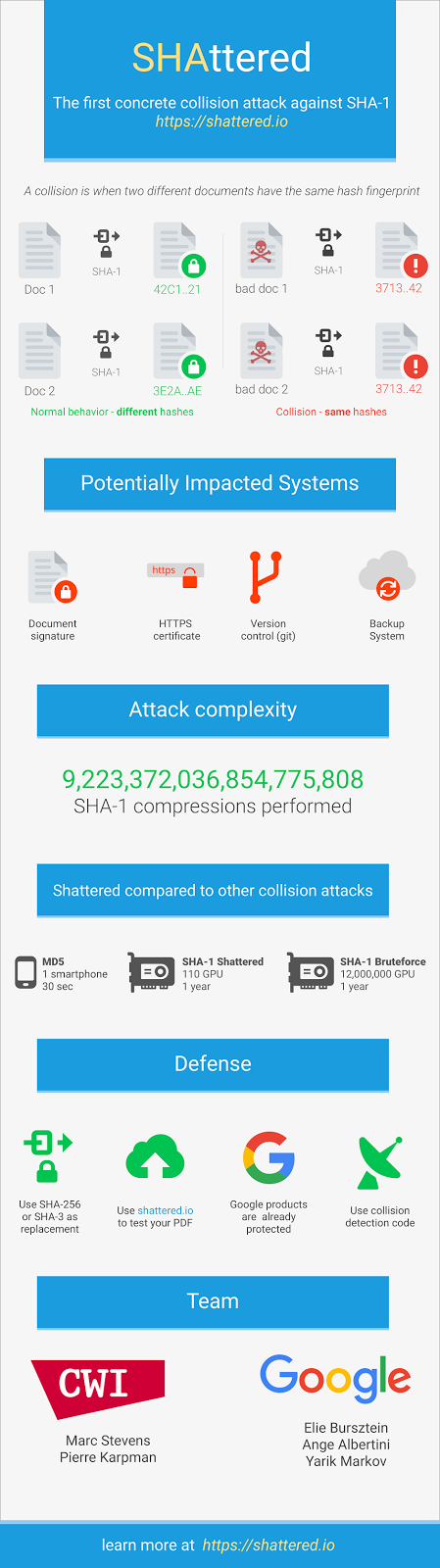

CloudFlare (CF) är numera en vital och central del av internet. CF tillhandahåller CDN (Content Delivery Network), DNS och WAF (Web Application Firewall) för att nämna några funktioner. Google släppte precis en bomb där de skriver att de lyckats att genomföra kollisionsattacker mot SHA-1. Som proof-of-concept så har man skapat två PDF-filer med olika innehåll men samma SHA-1 checksumma.

Google släppte precis en bomb där de skriver att de lyckats att genomföra kollisionsattacker mot SHA-1. Som proof-of-concept så har man skapat två PDF-filer med olika innehåll men samma SHA-1 checksumma.